微软的 Windows 365 自推出以来只过了几周的时间,但如今已经有研究人员发现了安全漏洞,并可以利用该漏洞提取用户未加密的明文 Microsoft Azure 凭证。

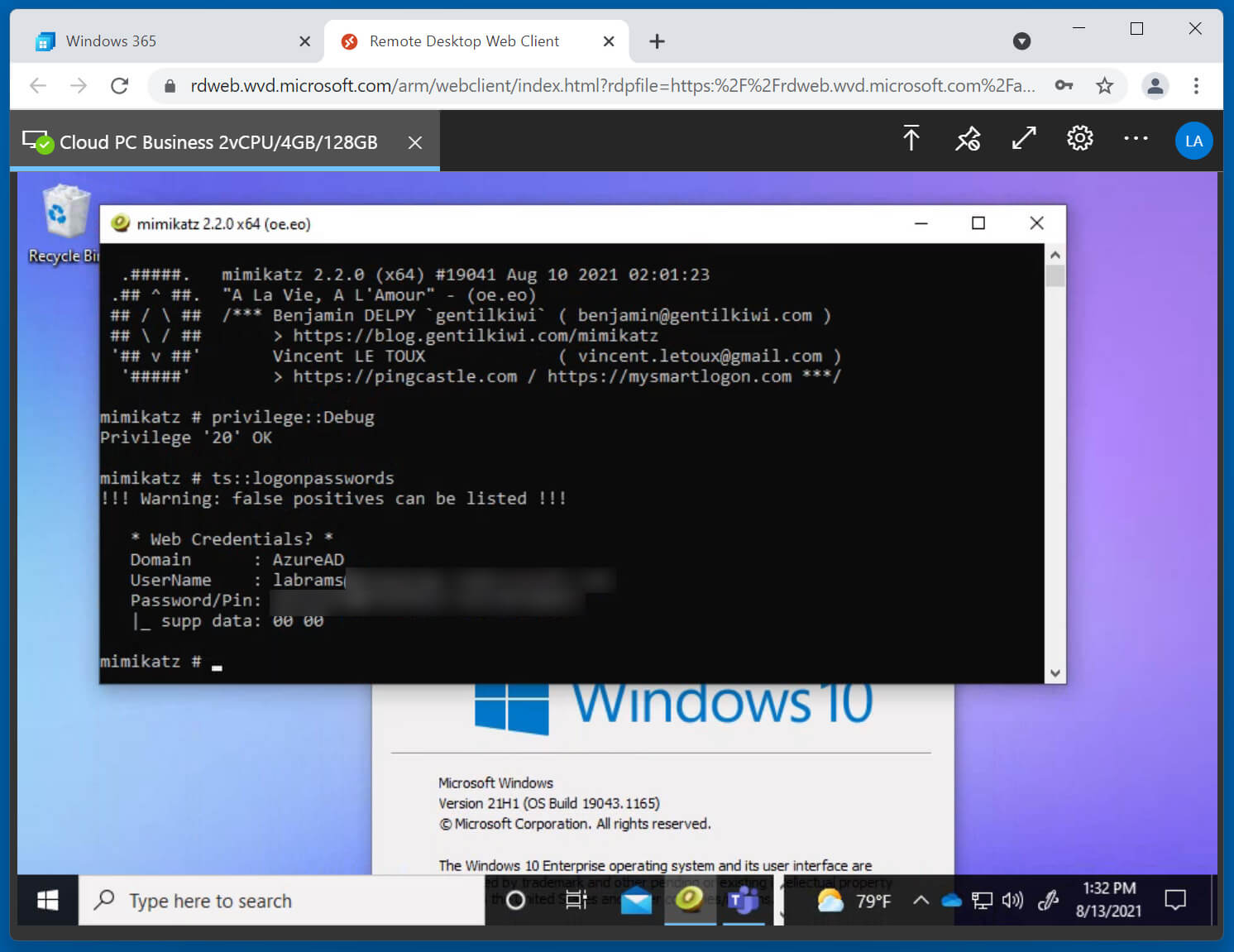

微软的 Windows 365 自推出以来只过了几周的时间,但如今已经有研究人员发现了安全漏洞,并可以利用该漏洞提取用户未加密的明文 Microsoft Azure 凭证。 安全研究人员 Benjamin Delpy 使用了一个名为 Mimikatz 的工具提取 Azure 凭证,Mimikatz 是一个开源的网络安全项目,由 Delpy 本人亲自开发,允许研究人员测试各种凭证窃取和冒充漏洞。

Mimikatz 项目的 [GitHub](https://github.com/gentilkiwi/mimikatz) 页面介绍写道:"众所周知,它可以从内存中提取明文密码、哈希值、PIN 码和 kerberos tickets。Mimikatz 还可以执行传递哈希值、传递 ticket、建立 Golden tickets、……"

虽然这个项目最初是为研究人员所创建的,但由于其各种模块的强大功能,它通常被恶意攻击者用来从 LSASS 进程的内存中提取明文密码,或使用 NTLM 哈希值进行传递哈希攻击。利用这个工具,攻击者可以在整个网络中横向扩散,直到他们控制了一个 Windows 域控制器,使他们可以接管 Windows 域。

提取这些凭证的漏洞是通过他在今年 5 月发现的另一个能够获得管理员权限的漏洞进行的,在两个漏洞的“帮助下”,他可以使用 Mimikatz 提取登录到终端服务器的用户的明文凭证。虽然用户的终端服务器凭证在存储内存中时是加密的,但 Delpy 可以欺骗终端服务程序为他解密。

Mimikatz 列出了 Azure 账户的明文凭证(上图)

就像上述所说,目前获得凭证所涉及的漏洞仍然需要管理员权限。Delpy 表示,他通常会推荐用户开启两步认证、Windows Hello 和 Windows Defender 等功能来防止此类事件发生。然而,这些安全功能目前在 Windows 365 中暂时还没有。

由于 Windows 365 主要是面向企业客户,微软很可能会在未来增加这些安全功能,但就目前而言还需要用户在日常使用时自己多加注意。

猜你喜欢: